参考文章 使用iptables 防火墙封停IP

详解Linux防火墙iptables禁IP与解封IP常用命令-腾讯云开发者社区-腾讯云 (tencent.com)

在C2服务器屏蔽沙箱的IP,防止获取到C2的shellcode对回传指令特征进一步检测

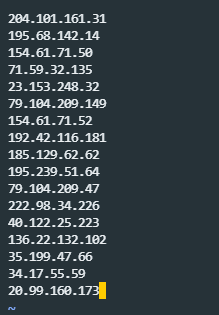

此IP列表我会一直更新,遇到一次就加一次

iptables -I INPUT -s 84.39.112.0/24 -j DROP

iptables -I INPUT -s 69.167.31.0/24 -j DROP

iptables -I INPUT -s 176.102.65.0/24 -j DROP

iptables -I INPUT -s 31.94.60.0/24 -j DROP

iptables -I INPUT -s 79.104.209.0/24 -j DROP

iptables -I INPUT -s 172.111.152.0/24 -j DROP

iptables -I INPUT -s 36.112.103.0/24 -j DROP

iptables -I INPUT -s 195.239.51.64 -j DROP

iptables -I INPUT -s 209.127.220.125 -j DROP

iptables -I INPUT -s 222.98.34.226 -j DROP

iptables -I INPUT -s 23.153.248.32 -j DROP

iptables -I INPUT -s 40.122.25.223 -j DROP

iptables -I INPUT -s 194.154.78.124 -j DROP

iptables -I INPUT -s 204.101.161.31 -j DROP

iptables -I INPUT -s 35.199.47.66 -j DROP

iptables -I INPUT -s 34.17.55.59 -j DROP

iptables -I INPUT -s 192.42.116.181 -j DROP

iptables -I INPUT -s 194.154.78.165 -j DROP

iptables -I INPUT -s 195.239.51.89 -j DROP

iptables -I INPUT -s 20.99.160.173 -j DROP

iptables -I INPUT -s 89.208.29.254 -j DROP

iptables -I INPUT -s 185.129.62.62 -j DROP

iptables -I INPUT -s 79.104.209.47 -j DROP

iptables -I INPUT -s 213.33.190.154 -j DROP

iptables -I INPUT -s 192.42.116.219 -j DROP

iptables -I INPUT -s 212.119.227.0/24 -j DROP

iptables -I INPUT -s 35.216.96.0/24 -j DROP

iptables -I INPUT -s 213.33.190.0/24 -j DROP

iptables -I INPUT -s 196.239.51.0/24 -j DROP

iptables -I INPUT -s 194.154.78.0/24 -j DROP

iptables -I INPUT -s 185.68.142.26 -j DROP

iptables -I INPUT -s 89.208.29.6 -j DROP

iptables -I INPUT -s 37.120.213.0/24 -j DROP

iptables -I INPUT -s 176.222.34.0/24 -j DROP

防火墙屏蔽

Netfilter/IPtables 的问题

在Linux中,可以很简单地用netfilter/iptables框架禁止IP地址:

$ sudo iptables -A INPUT -s 1.1.1.1 -p TCP -j DROP如果你想要完全屏蔽一个IP地址段,你可以用下面的命令很简单地做到:

$ sudo iptables -A INPUT -s 1.1.2.0/24 -p TCP -j DROPIPSET批量屏蔽

参考如下网址

linux大量屏蔽恶意ip地址 – 代码先锋网 (codeleading.com)

Linux下效率最高的方式屏蔽大量恶意ip_its666的博客-CSDN博客

我使用的

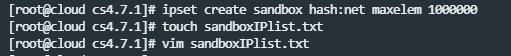

安装IPset并新建IP列表sandboxIPlist

ipset create sandbox hash:net maxelem 100000

写入IP名单进去

使用awk加前缀整理格式

awk '{print "add sandbox "$0}' sandboxIPlist.txt > sandboxIPlist2.txt

加入IP集,并查看该IP集内的IP

ipset restore -f sandboxIPlist2.txt

ipset list sandbox

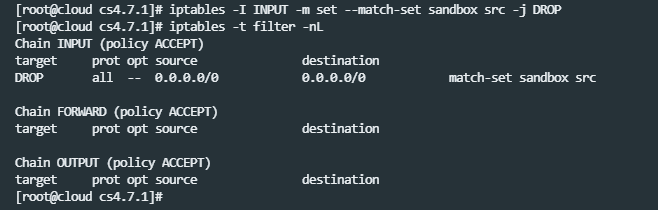

创建一个iptables规则来屏蔽集中的iP

iptables -I INPUT -m set --match-set sandbox src -j DROP查看iptables防护墙的filter表是否添加成功

iptables -t filter -nL可以看到直接限制了一个ip集